Os dados de backup e o monitoramento de backups costumam ser considerados a última linha de defesa no caso de ameaças à segurança cibernética. Isso garante que dados críticos estejam disponíveis e restauráveis no caso de um ransomware bem-sucedido ou ataque de malware.

Embora esta seja certamente uma das funções do monitoramento de backup, por si só é uma abordagem extremamente reativa. Na verdade, o monitoramento de backup pode ser uma forma proativa de se antecipar aos problemas de segurança cibernética. Monitorando regularmente as variações nos bytes em backup, uma prática que pode ser facilmente simplificada por meio de um software de monitoramento de backup automatizado, os administradores de TI podem desempenhar um papel ativo na defesa da segurança cibernética.

Como o ransomware e o malware afetam a contagem de bytes do backup

Existem várias formas nas quais ameaças de segurança cibernéticas se apresentam alterando a contagem de bytes nos dados de backup:

- Ransomware remove arquivos:: Talvez o cenário de segurança cibernética mais comum que afeta a contagem de bytes seja o ransomware removendo completamente os arquivos. Isso resultará imediatamente em arquivos aparecendo com nenhum volume de backup. Como o ransomware pode remover apenas alguns arquivos por vez, o processo pode continuar por algum tempo e impactar um grande número de arquivos críticos, a menos que seja detectado antes.

- Replicação de Ransomware altera arquivos: Uma prática de ransomware é a alteração do nome ou extensão de um arquivo. O malware então replica o arquivo e dá a esse novo arquivo o nome do arquivo original. Ao mesmo tempo, ele pode excluir o arquivo “bom” original ao mesmo tempo em que altera o conteúdo do novo arquivo “ruim”. Isso pode ser quase indetectável, mas a diminuição ou aumento da contagem de bytes que pode resultar é um indicador desse comportamento.

- Encriptação de Malware muda o tamanho do arquivo: : Outra prática de malware é a criptografia de arquivos em seus servidores. Isso deixa os arquivos impossibilitados de serem acessados, a menos que a chave de criptografia seja disponibilizada, geralmente por um preço. Um resultado incomum dessa criptografia pode ser um aumento significativo no tamanho do arquivo. Na verdade, os arquivos codificados em base64 podem crescer até 35% em tamanho de bytes. A detecção de crescimento da contagem de bytes pode ajudá-lo a ficar à frente dessa criptografia que atinge uma ampla gama de arquivos críticos.

- Malware é extremamente grande: Embora menos comum, a Kaspersky Labs relatou que o malware inserido em arquivos às vezes chega a 100 MB. Como muitos programas antivírus se concentram na detecção de arquivos pequenos e inesperados, os produtores de malware às vezes incluem dados inúteis no arquivo de malware para aumentar artificialmente seu tamanho e evitar a detecção. No entanto, com a identificação incomum do crescimento da contagem de bytes, as equipes de TI podem se antecipar a isso.

Como a Bocada identifica de forma pró ativa a variação na contagem de bytes

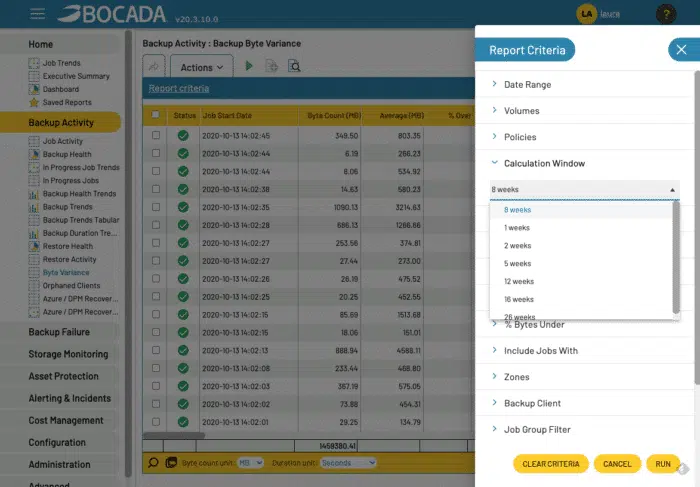

Um dos muitos relatórios nativos da Bocada é o relatório de variação de bytes, desenvolvido para identificar atividades incomuns nos bytes do backup. O relatório funciona consultando o histórico de bytes do backup baseados em um período de tempo especificado pelo usuário. Então, ele permite ao usuário como ele quer ver as variações suspeitas, seja pelas alterações no valor absoluto dos bytes ou pelo percentual de bytes alterados dentro de um certo limite.

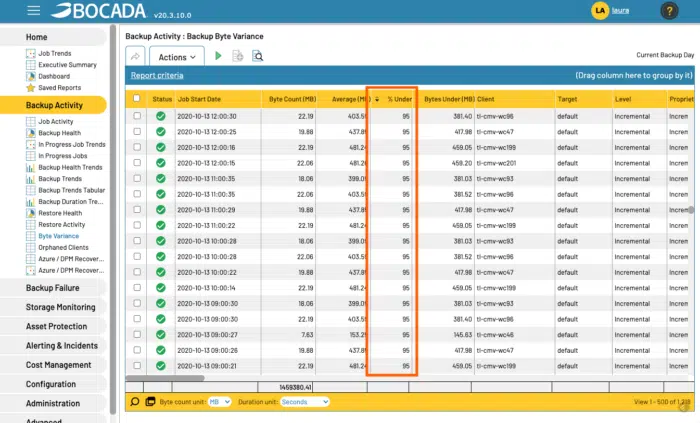

O relatório permite que o usuário ordene os agendamentos baseados no limite de bytes definido. No caso abaixo, os dados foram ordenados por um volume incomum de poucos dados no backup em relação ao seu percentual.

Oferecendo um processo automatizado para destacar os agendamentos que podem ter sido bem sucedidos, mas com alterações suspeitas no volume de bytes, administradores agora têm uma ferramenta proativa para identificar possíveis falhas de segurança cibernética e adicionar proteções robustas no ambiente de backup.

Para uma demonstração do relatório de variação de bytes e como ele pode antecipar problemas de segurança cibernética, assista ao vídeo abaixo: