As exigências em matéria de cópia de segurança e proteção de dados estão a tornar-se cada vez mais complexas. O aumento dos ataques multimilionários de ransomware coloca a proteção de cópias de segurança e a resiliência dos dados na linha da frente das conversas sobre infra-estruturas de TI. Entretanto, os regulamentos governamentais destinados a proteger os dados pessoais e a garantir que as organizações conseguem resistir a um desastre ou a um ciberataque continuam a aumentar em número e em requisitos.

Ao mesmo tempo, os recursos disponibilizados para gerir e supervisionar as operações de cópia de segurança estão a manter-se estáveis, na melhor das hipóteses. As equipas de proteção de dados são solicitadas a fazer mais com o mesmo número de funcionários e orçamentos, tornando a proteção completa de cópias de segurança muito mais complicada.

Estes factores de coalescência significam que é necessário que as equipas ultrapassem a recolha manual de dados e as actividades de elaboração de relatórios. A utilização de ferramentas que centralizam as operações, introduzem a automatização e melhoram a visibilidade entre os intervenientes minimiza as horas de trabalho e o risco, maximizando a confiança na proteção dos dados.

Limitações do relatório nativo do software de backup

A criação de relatórios é uma ideia tardia em muitas ferramentas de backup. Embora as soluções mais actuais incluam capacidades de criação de relatórios e ofereçam interfaces de fácil utilização, os relatórios em si ainda deixam muito a desejar.

- Depende de comportamentos manuais: A utilização da interface de relatórios nativa de uma ferramenta implica a utilização de trabalho manual para extrair e rever dados. Este é um processo inerentemente moroso e propenso a erros humanos. Os membros da equipa gastam horas desnecessárias na recolha de dados e não têm tempo suficiente para realizar uma supervisão mais holística.

- Padrões de metadados de desempenho inconsistentes entre os produtos: As organizações com vários produtos de backup em seus ambientes não podem extrair e consolidar dados de desempenho com eficiência. Cada produto de backup tem seus próprios padrões de metadados exclusivos. Como resultado, normalizar os dados e consolidá-los, mesmo que seja uma vez, é uma tarefa enorme. Fazê-lo repetidamente, talvez com novos membros a serem adicionados à equipa, torna-o uma responsabilidade árdua.

- Personalização limitada de relatórios: Gerir o desempenho do backup de forma eficaz significa uma forte visibilidade de partes distintas do seu ambiente. No entanto, os ambientes geridos por diferentes membros da equipa tornam a visibilidade do segmento um desafio. Além disso, o âmbito destes ambientes torna por vezes impossível a análise das métricas de desempenho a estes níveis granulares.

- Não há verificação independente: Os relatórios de backup são frequentemente uma resposta a questões de auditores internos ou externos. É irónico, então, que confiemos nas próprias ferramentas de backup para reportar o seu próprio desempenho. Sem nenhuma validação independente, não podemos ter certeza de que as métricas de desempenho são totalmente precisas.

- Períodos curtos de retenção de dados: Tenta obter um relatório de desempenho de backup de três meses atrás. Consegues? As ferramentas nativas geralmente eliminam os dados de desempenho após 30 ou 60 dias. Isto torna impossível responder a pedidos de auditores para métricas de desempenho de períodos anteriores.

As equipas que gerem ambientes de cópia de segurança à escala empresarial e que dependem de relatórios nativos acabam por gastar inúmeras horas de trabalho por mês em actividades grosseiramente tácticas. Ao mesmo tempo, introduzem erros humanos nas suas operações e obtêm uma visão limitada da integridade e resiliência do backup.

Pronto para simplificar a monitorização e os relatórios de backup?

Contacta-nos para uma demonstração do Bocada no teu ambiente.

Dez formas testadas de melhorar a monitorização e os relatórios de backup

As ferramentas de backup nativas são excelentes canais para coletar dados brutos de desempenho. No entanto, elas não permitem um monitoramento de backup eficiente e eficaz. Em vez disso, adiciona os seguintes elementos comprovados às tuas operações de cópia de segurança. Eles garantem uma forte supervisão da integridade do backup e oferecem uma maneira proativa de se antecipar aos problemas que impedem a resiliência dos dados.

1. Automatiza e centraliza a recolha de dados de desempenho de backup. Imagina saltar de uma solução de backup para outra. De cada vez, tens de recolher manualmente os dados de desempenho, normalizá-los de forma coerente e, em seguida, desenvolver relatórios ao longo do tempo. É complicado, consome muito tempo e está sujeito a erros humanos.

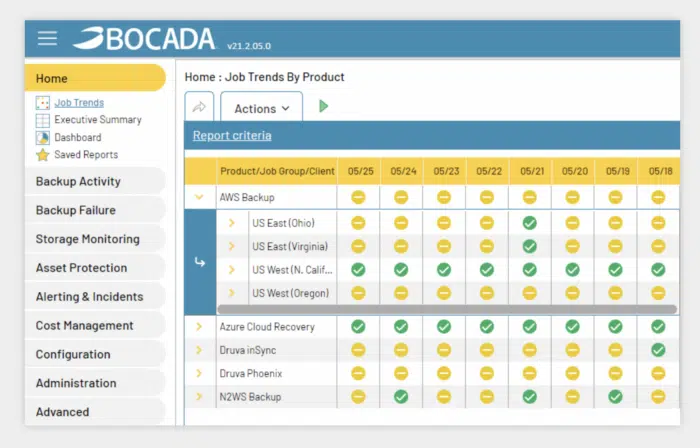

Em vez de manter uma abordagem fragmentada, aproveita as ferramentas que automatizam a recolha, normalização e consolidação de dados de desempenho de backup em todas as suas ferramentas de backup. Independentemente do tipo de ambiente de backup complexo sob gerenciamento – no local, na nuvem, híbrido ou em várias nuvens – essa abordagem agrega automaticamente os dados em um único painel. Podes analisar as métricas de desempenho imediatamente, sem necessidade de perder tempo a recolher os dados primeiro.

2. Cria modelos de relatórios e automatiza a criação de relatórios. É provável que a sua equipa reveja repetidamente os mesmos tipos de relatórios de desempenho de backup. Isto pode incluir a criação de listas de falhas autónomas para isolar os backups que merecem atenção. Ou pode significar o desenvolvimento de listas de sucessos e falhas para determinar as taxas gerais de sucesso e o desempenho em relação aos objectivos.

É um processo necessário para avaliar o desempenho. No entanto, pode significar mais horas por semana na criação de relatórios. Em vez disso, considera a criação de relatórios com modelos. Utilizando ferramentas para pré-configurar relatórios exatamente como os quer ver, por exemplo, por período de tempo, servidor de backup ou por sucessos vs. falhas, terá os relatórios de que necessita para a monitorização diária. Também obtém uma forma fácil de abordar as consultas de auditoria mensais ou anuais. Programa estes relatórios para serem executados nas cadências necessárias para relatórios quando tu e outros precisarem deles.

3. Agenda a distribuição recorrente de relatórios. Automatizar a criação de relatórios elimina horas de actividades manuais por semana. No entanto, continua a ser necessário garantir que esses relatórios chegam aos principais interessados.

Automatiza o agendamento e a distribuição de relatórios para que os principais interessados obtenham as informações de que necessitam em tempo útil. Para as equipas de cópia de segurança e proteção de dados, cria relatórios operacionais diários. Isto dá-lhes uma ideia de como correram as cópias de segurança do dia anterior e onde devem concentrar a sua atenção. Para o pessoal sénior da infraestrutura de TI, considera relatórios semanais ou mensais de síntese para lhes dar a tranquilidade de saberem que as operações diárias estão a decorrer sem problemas. Por último, cria relatórios mensais que apresentem taxas de sucesso globais para provar aos auditores a adesão às diretrizes de conformidade.

4. Aproveita os segmentos para isolar melhor as lacunas de desempenho. Os dados agregados muitas vezes ocultam problemas de desempenho em segmentos específicos do seu ambiente de backup. Para organizações com milhares e milhares de tarefas de backup, as áreas problemáticas num segmento específico do ambiente podem passar despercebidas.

5. Implementa alertas de falhas críticas. As cópias de segurança irão falhar em algum momento. É inevitável. No entanto, num ambiente de escala empresarial, encontrar as falhas mais preocupantes pode parecer como procurar uma agulha num palheiro. Com alertas de falhas críticas implementados, a sua equipa pode isolar eficazmente quais as falhas que devem ser atacadas em primeiro lugar.

Considera o erro de falha como um acionador de alerta. Por exemplo, se uma falha ocorrer devido a um erro de arquivo bloqueado, provavelmente não há um problema subjacente mais amplo. Uma nova execução provavelmente produzirá um sucesso. No entanto, um erro de mídia provavelmente indica um problema mais amplo que requer mais atenção. A existência de alertas para notificar este tipo de falhas é uma forma fundamental de otimizar os fluxos de trabalho da equipa e garantir que o tempo é gasto em actividades de elevado valor.

6. Aproveita os alertas de falhas consecutivas para dar prioridade aos fluxos de trabalho. Não basta saberes que ocorreu uma falha. O problema subjacente deve ser resolvido e a tarefa deve ser executada novamente para resolver o problema. É necessário um processo para dar prioridade às falhas que merecem a tua atenção em primeiro lugar. É aqui que o controlo das falhas consecutivas das tarefas de cópia de segurança entra em ação.

Como as futuras repetições de tarefas de backup podem ser bem-sucedidas, concentrar-se apenas nas tarefas que falharam após tentativas repetidas simplifica melhor os fluxos de trabalho. Estabelece uma referência de falhas consecutivas (ou seja, o número de vezes que uma tarefa de backup deve falhar antes de chamar a atenção) e cria alertas em torno desse limite. Desta forma, garante que apenas os problemas críticos são escalados para atenção imediata.

7. Identifica proactivamente os activos desprotegidos. Até que ponto tens a certeza de que todos os recursos e activos da tua organização estão protegidos por cópias de segurança? A velocidade com que os activos são criados e a amplitude das equipas com poderes para criar esses activos significa que provavelmente não estão seguros.

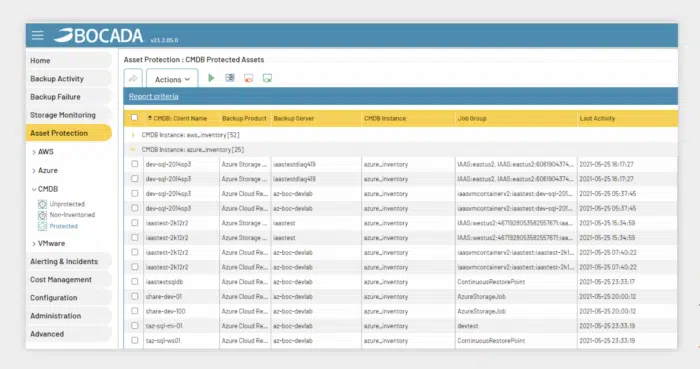

Independentemente da forma como os registos de activos são mantidos – software de inventário de activos, bases de dados internas próprias, ficheiros CSV – as equipas de proteção de dados necessitam de uma forma de saber se estão protegidos. Isto significa ter uma forma eficiente de rever os registos de cópia de segurança, compará-los com as listas de activos e determinar se esses activos estão protegidos.

Fazer isto manualmente é demasiado moroso. Na melhor das hipóteses, a atividade será realizada uma ou duas vezes por ano. Além disso, o erro humano inerente envolvido no processo significa que muitos activos desprotegidos não são identificados. É por isso que sincronizar e comparar automaticamente os inventários de activos com os registos de cópia de segurança é uma forma comprovada de identificar eficazmente os recursos desprotegidos. Aproveita as ferramentas para automatizar as referências cruzadas. A validação imediata de que os activos estão totalmente protegidos, ou uma lista pronta de activos que requerem as protecções certas.

8. Monitoriza e prevê as tendências de armazenamento. Independentemente de estar a armazenar dados de cópia de segurança no local ou na nuvem, tem de estar atento à utilização do armazenamento. Isto garante que evita problemas de capacidade de armazenamento ou despesas inesperadas devido a excedentes de utilização do armazenamento.

Adiciona relatórios de utilização de armazenamento semanais ou mensais recorrentes para te antecipares a problemas de utilização de armazenamento inesperados. Pode visualizar os padrões de utilização e avaliar se as tendências de utilização são mais elevadas do que o esperado. Este tipo de relatório proactivo ajuda a desenvolver os seus protocolos de cópia de segurança para diminuir a utilização do armazenamento e, ao mesmo tempo, cumprir as principais diretrizes e regulamentos de conformidade.

9. Revê as variações dos dados armazenados em backup ao longo do tempo. As actividades de cópia de segurança funcionam como uma última linha de defesa em caso de desastre ou ciberataque. Ou seja, no caso de uma perda de dados, assegura a possibilidade de restaurar dados críticos. No entanto, as operações de cópia de segurança também servem para fazer soar o alarme e ajudar as organizações a anteciparem-se a ciberataques ainda desconhecidos.

Considera a possibilidade de analisar regularmente as variações nos bytes que são objeto de cópia de segurança. É uma prática simplificada através de software de monitorização de cópias de segurança automatizado e permite que as equipas de operações de TI desempenhem um papel proactivo de identificação da cibersegurança. Isto porque o ciberterrorismo pode afetar as contagens de bytes de tarefas de cópia de segurança recorrentes de várias formas. Por exemplo, o ransomware que remove totalmente os ficheiros resultará em zero volumes de cópia de segurança no futuro. Da mesma forma, o malware que replica e altera ficheiros também pode afetar o aumento ou a diminuição dos bytes de cópia de segurança.

São mudanças subtis que passam despercebidas durante algum tempo. De facto, a investigação mostra que são necessários, em média, 200 dias para identificar uma violação de dados. Com medidas implementadas para identificar variações na contagem de bytes, podes antecipar-te aos maus actores.

10. Simplifica as actividades de emissão de bilhetes e de monitorização da correção. Considera o processo típico após uma falha na tarefa de backup. Primeiro identifica que a falha ocorreu. Em seguida, avalia se a falha ocorreu devido a um problema sistêmico que precisa de mais atenção. Em caso afirmativo, cria um ticket com informações relevantes sobre a falha e envia esse ticket. Depois, monitoriza o pedido e assegura a sua resolução. É um processo de várias etapas replicado possivelmente centenas de vezes por mês num ambiente de cópia de segurança empresarial.

Imagina, em vez disso, automatizar totalmente este processo. Utilizando sistemas programados para identificar problemas críticos, os bilhetes são criados e enviados no momento em que é detectada uma falha. Além disso, a execução de relatórios que monitorizam automaticamente o estado dos bilhetes mantém-no a par de o processo de triagem.

Esta abordagem aumenta a janela de resolução média associada à correção de erros de backup. Também minimiza a quantidade de tempo necessária para corrigir esses erros em primeiro lugar. O tempo da tua equipa é utilizado de forma mais eficaz e as falhas são corrigidas mais rapidamente.

Como implementar optimizações de monitorização de backup e relatórios

Podes criar scripts para automatizar alguma recolha de dados e relatórios. No entanto, esta abordagem tem grandes limitações. As automatizações falham frequentemente com as novas versões dos produtos de backup. Isto significa que terás de continuar a analisar e a rever os scripts regularmente. Além disso, esta abordagem deixa-o a desenvolver processos de normalização e referências no caso de a sua organização utilizar vários produtos de backup. Além disso, os scripts geralmente ficam limitados às métricas de relatórios de backup. Eles não estendem a automação às operações de proteção de dados, como identificação de ativos desprotegidos, emissão de tíquetes e monitoramento de storage.

Estas limitações são abordadas de frente pelo software de monitorização de cópias de segurança e de automatização de relatórios. Como soluções independentes que supervisionam a recolha de dados de cópia de segurança, a elaboração de relatórios e a supervisão, estas ferramentas fornecem uma visão de painel único para simplificar a gestão de cópias de segurança e automatizar actividades de proteção de dados mais amplas. Equipam as equipas para que sejam mais eficientes, implementem fluxos de trabalho simplificados, assegurem melhor a integridade das cópias de segurança e tenham a tranquilidade de saber que os dados estão totalmente protegidos.

Sobre Bocada:

A Bocada LLC, líder global em automação de TI, oferece soluções de relatórios e monitoramento de backup que dão às empresas visibilidade completa do desempenho de seus backups. A Bocada fornece informações sobre ambientes complexos de backup, permitindo que as organizações de TI economizem tempo, automatizem as atividades de relatórios contínuos e reduzam custos. Com a maior base de clientes instalada na Fortune 500, Bocada é o fornecedor líder mundial de automação de relatórios de backup. Para obter mais informações, visita www.bocada.com.